Tailscale es una red privada virtual (VPN) que facilita la conexión segura de dispositivos y redes a través de Internet. Utiliza la tecnología WireGuard, conocida por su velocidad y seguridad, para crear una red mesh entre tus dispositivos. Esto significa que cada dispositivo en la red Tailscale puede conectarse directamente a otro, sin necesidad de pasar por servidores centrales, lo que mejora la velocidad y reduce la latencia.

La configuración de Tailscale es notablemente sencilla en comparación con las VPNs tradicionales. No requiere de una configuración manual compleja ni de hardware especializado; basta con instalar la aplicación en los dispositivos que deseas conectar y seguir unos simples pasos para tener tu red privada funcionando. Esto lo hace accesible para usuarios no técnicos, así como una solución práctica para profesionales de TI que buscan simplificar la gestión de sus redes.

Configuración cuenta Tailscale

Lo primero será configurar una cuenta de Tailscale, para ello deberemos de ir a la web oficial y registrar una cuenta nueva.

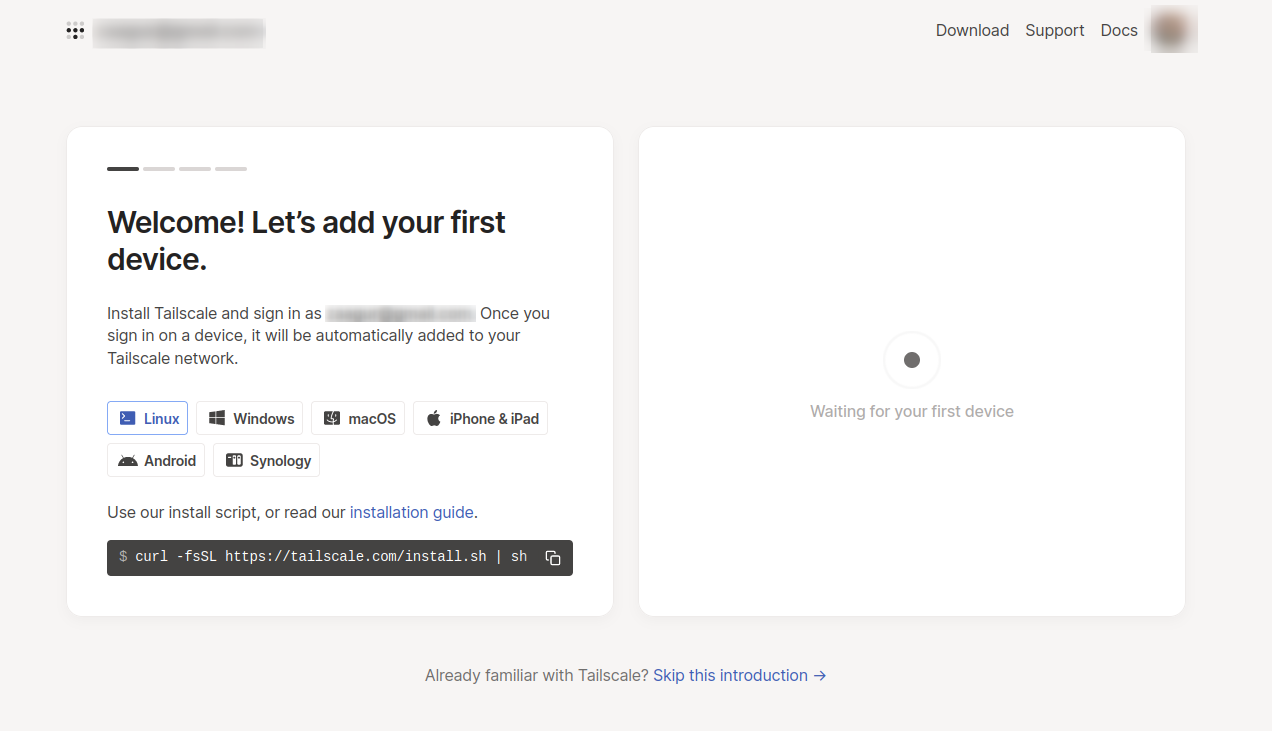

Una vez dentro de nuestra cuenta veremos lo siguiente:

Configuración servidor

Si lo que queremos es configurar un servidor para acceder a través de Tailscale, entonces deberemos de acceder por SSH al servidor y ejecutar lo siguiente:

curl -fsSL https://tailscale.com/install.sh | shEsto añadirá un repositorio y configurará los paquetes necesarios para que Tailscale funcione correctamente en nuestro servidor.

Para iniciar Tailscale, deberemos de ejecutar:

tailscale upEste comando nos mostrará un enlace:

To authenticate, visit:

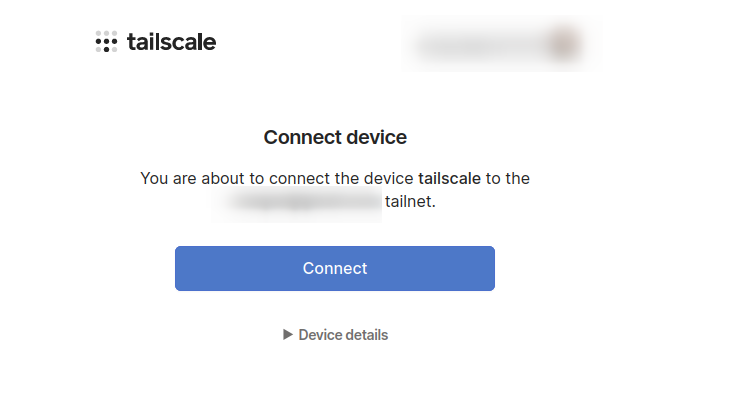

https://login.tailscale.com/a/XXXXXXXXXXXLo copiamos y entramos usando nuestro navegador. Deberemos de iniciar sesión a nuestra cuenta de Tailscale y luego podremos añadir el dispositivo:

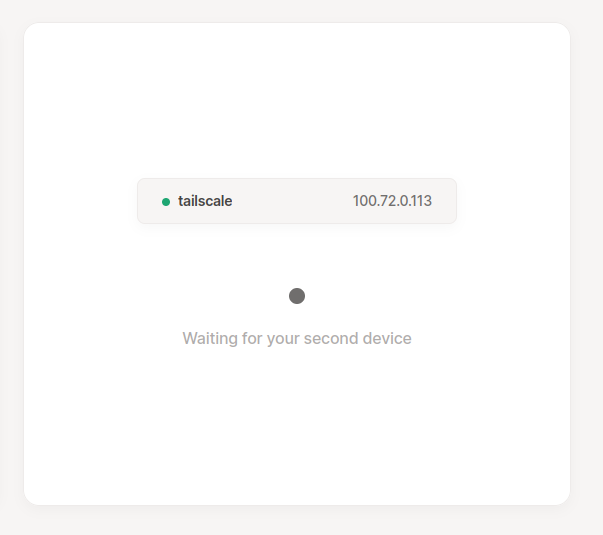

Hacemos clic sobre el botón Connect y se añadirá el dispositivo. Ahora si volvemos a la página del inicio, veremos que aparece un dispositivo en nuestra red:

Conectar nuestro cliente

Ahora lo que debemos de hacer es conectar nuestro ordenador con el que solemos acceder a nuestros servidores. Por ejemplo, si es un GNU/Linux, deberemos de ejecutar el mismo procedimiento para añadir el segundo dispositivo.

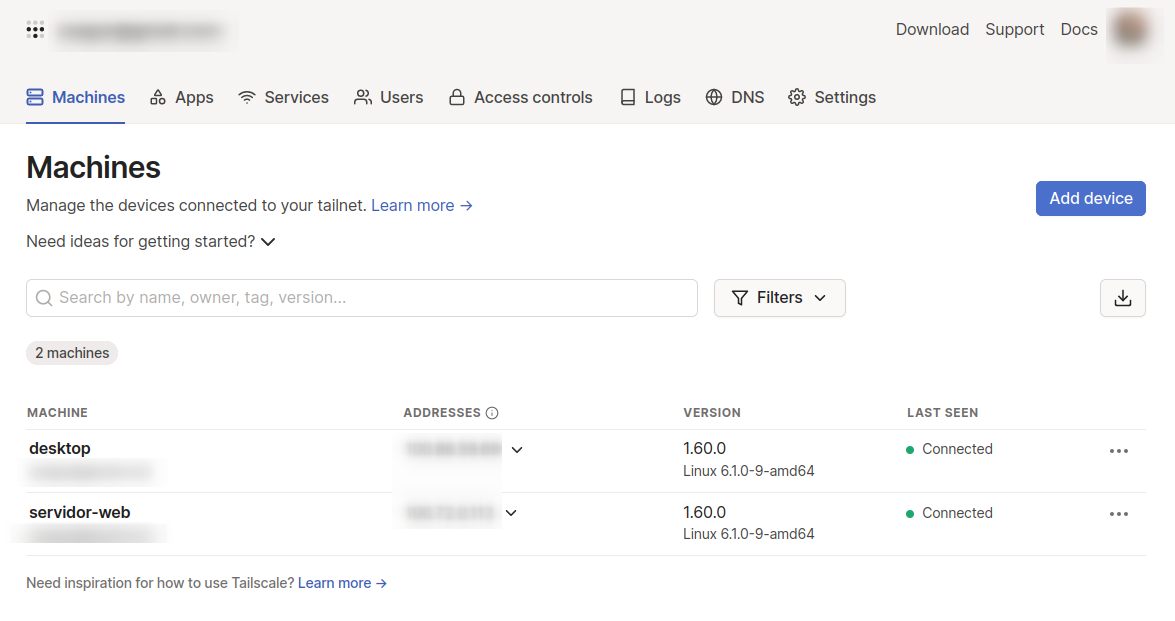

Cuando tengamos nuestro segundo dispositivo conectado, tendremos acceso a un panel completo de Tailscale donde podremos configurar muchas cosas:

Conectarnos por SSH al servidor

Ahora desde nuestro dispositivo conectado a Tailscale, que es el que he llamado Desktop, probaremos de conectarnos por SSH utilizando la IP asignada por Tailscale.

Lo primero es comprobar que podemos hacer ping al nombre de la maquina que hemos asignado:

# ping servidor-web

PING servidor-web.tailc3de0.ts.net (XX.XX.XX.XX) 56(84) bytes of data.

64 bytes from servidor-web.tailc3de0.ts.net (XX.XX.XX.XX): icmp_seq=1 ttl=64 time=28.6 ms

64 bytes from servidor-web.tailc3de0.ts.net (XX.XX.XX.XX): icmp_seq=2 ttl=64 time=1.42 ms

^C

--- servidor-web.tailc3de0.ts.net ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1002ms

rtt min/avg/max/mdev = 1.424/15.022/28.621/13.598 msAhora podemos filtrar el puerto del SSH de nuestro servidor desde el Firewall para que solo se pueda acceder desde el rango configurado en Tailscale y acceder usando la IP o el nombre del servidor en Tailscale:

# ssh root@servidor-web

The authenticity of host 'servidor-web (XX.XX.XX.XX)' can't be established.

ED25519 key fingerprint is SXXXXXXXXXXXXX

This key is not known by any other names.

Are you sure you want to continue connecting (yes/no/[fingerprint])?Y listo, ya tenemos acceso a nuestro servidor desde los dispositivos conectados a Tailscale y de forma segura.

Más sobre ./voidNull

- 📖 Aprende todos sobre los comandos de GNU/Linux en nuestro Diccionario "De la A a la Z: Los comandos de GNU/Linux"

- 💪 ¡Forma parte de la Comunidad de ./voidNull!

- 🤖 Disfruta de todos nuestros Cursos sobre Ansible, Proxmox, Home Assistant entre otros.

- 📩 Mantente actualizado con lo último en GNU/Linux y Software Libre. Recibe nuestra Newsletter mensual.

Comentarios