Las redes inalámbricas y los dispositivos IoT son cada vez más comunes en nuestras vidas, y con ello aumenta el riesgo de ciberataques. Para proteger estas redes y dispositivos, es esencial tener herramientas efectivas de prueba de seguridad. Una herramienta que ha ganado popularidad recientemente es el Flipper Zero. Este dispositivo ofrece una gama de capacidades para pruebas de seguridad inalámbrica y evaluaciones de vulnerabilidad, siendo esenciales para profesionales de la ciberseguridad.

Este artículo exploramos las características y capacidades de Flipper Zero y cómo se pueden utilizar para pruebas de seguridad inalámbrica. También discute escenarios reales donde estas herramientas son útiles y proporciona perspectivas sobre las mejores prácticas para usarlas eficazmente. Comprender las capacidades de estas herramientas es esencial para cualquier profesional de la seguridad, administrador de red o fabricante de dispositivos IoT, para protegerse contra amenazas cibernéticas.

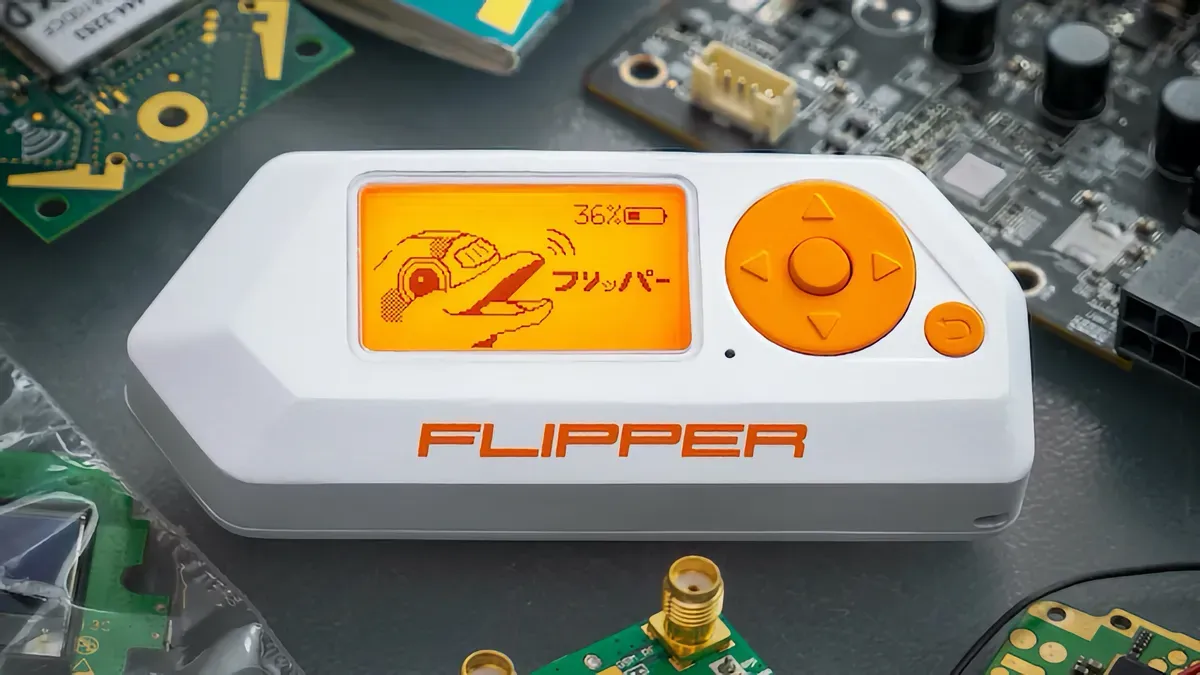

Flipper Zero

El Flipper Zero es un dispositivo multiusos capaz de realizar una gran variedad de ataques utilizando diversos sensores y dispositivos de hardware. En el siguiente tutorial, se hablarán de algunas de las principales características del dispositivo, así como métodos de prevención para evitar ser interceptado por él.

Sub-GHz

Comúnmente utilizados en dispositivos de hogares inteligentes, llaves de coches y sistemas de seguridad, los dispositivos Sub-GHz tienen un alcance más largo y mayor penetración de materiales en comparación con WiFi y Bluetooth.

La aplicación Sub-GHz en el Flipper Zero es una característica que permite a los usuarios interactuar con dispositivos y sistemas que operan en el rango de frecuencia Sub-GHz. Esta aplicación habilita al dispositivo para interceptar, analizar y controlar diversas señales Sub-GHz, como las usadas en controles remotos, sensores inalámbricos y otros dispositivos de baja potencia.

La funcionalidad de la aplicación Sub-GHz en Flipper Zero incluye la capacidad de capturar y decodificar señales Sub-GHz, realizar análisis de señales, e incluso emular o transmitir señales. Esto permite a los usuarios entender los protocolos de comunicación utilizados por diferentes dispositivos y potencialmente controlarlos.

Métodos para Prevenir la Intercepción Sub-GHz de Flipper Zero

Utilizar cifrado

Para proteger las transmisiones de datos a través de Sub-GHz y evitar que el Flipper Zero intercepte y descodifique los datos, se recomienda utilizar cifrado.

Algunos ejemplos de cifrados Sub-GHz incluyen AES (Advanced Encryption Standard), SHA (Secure Hash Algorithm), ECC (Elliptic Curve Cryptography), entre otros.

Estas soluciones de cifrado utilizan algoritmos de cifrado simétrico, funciones de hash criptográfico y criptografía de clave pública para prevenir interceptaciones. Si el Sub-GHz está cifrado adecuadamente, el Flipper Zero mostrará un icono de candado.

Autentificación

Ayuda a asegurar que solo las partes autorizadas puedan acceder a las transmisiones Sub-GHz.

Ejemplos de Autenticación Sub-GHz: PSK (Pre-Shared Keys, o Llaves Precompartidas), que sirve para verificar la identidad de los dispositivos que transmiten o reciben datos.

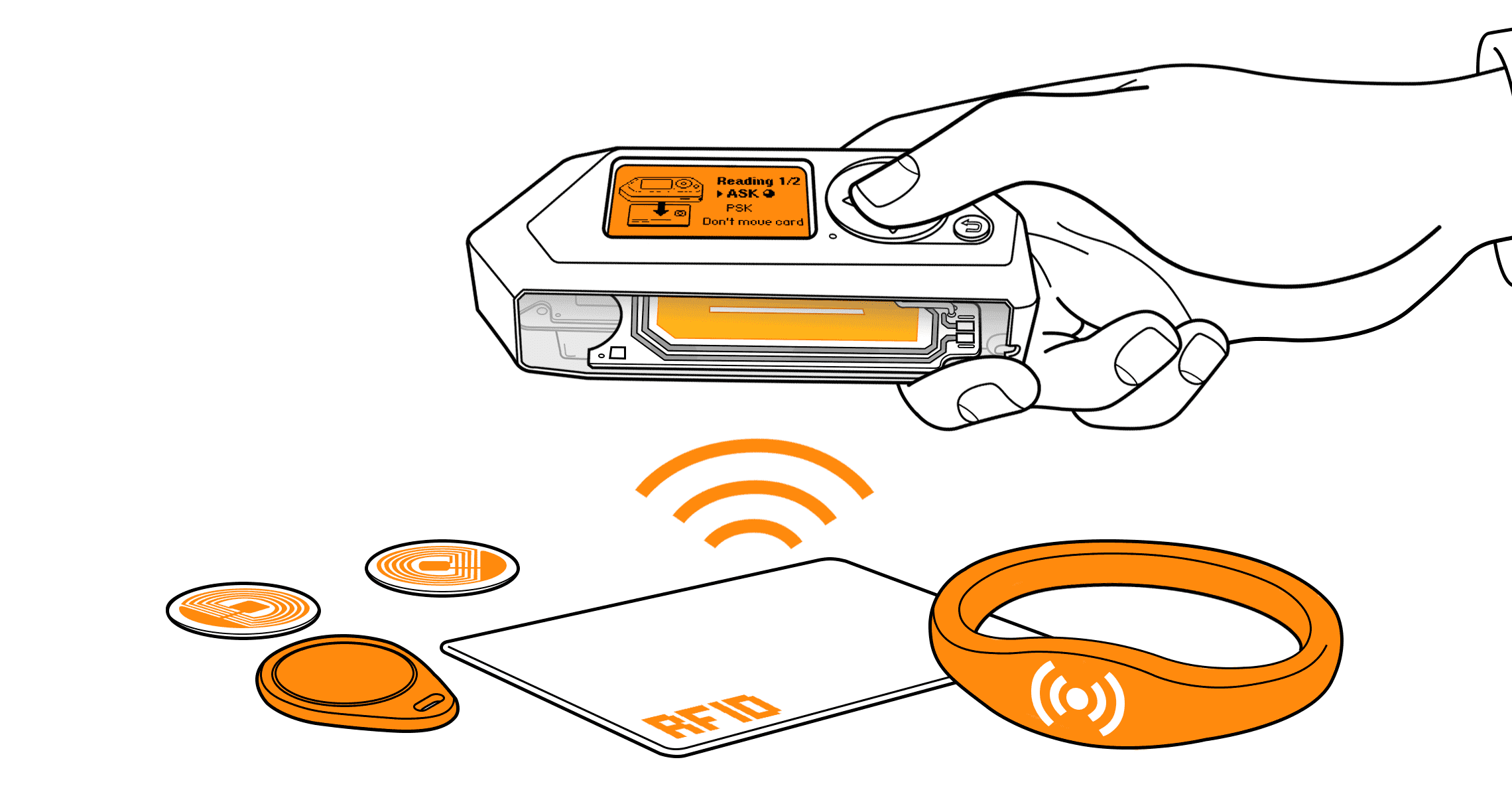

125 kHz RFID

- Alcance medio (< 100m).

- Utilizado para acceder a puertas y entradas.

- RFID de 125 kHz — Tecnología de comunicación inalámbrica — Usada para control de acceso, gestión de inventario y seguimiento de activos.

Una característica destacada del Flipper Zero es la capacidad de interceptar y clonar etiquetas RFID de 125 kHz, comúnmente utilizadas en sistemas de control de acceso, como entradas de edificios, estacionamientos y transporte público.

Para interceptar RFID con Flipper Zero, el usuario debe activar el modo RFID y acercar el dispositivo a la etiqueta RFID objetivo. La antena incorporada del Flipper Zero captará la señal RFID y mostrará sus datos en pantalla, incluyendo la identificación de la etiqueta y cualquier información adicional.

Luego, el usuario puede guardar estos datos y usarlos para clonar la etiqueta con las capacidades de escritura del Flipper Zero.

Métodos de Prevención de Intercepción RFID de 125kHz de Flipper Zero

- Para prevenir la interceptación de etiquetas RFID de 125kHz con dispositivos como el Flipper Zero, es recomendable almacenar las etiquetas RFID importantes en carteras bloqueadoras de RFID, que están diseñadas para bloquear señales de radio.

- Asegurar los dispositivos habilitados con RFID en lugares seguros previene el acceso no autorizado a la información almacenada en ellos.

- Además, el uso de autenticación de dos pasos (2SA), como sistemas de entrada sin llave o sistemas de pago móvil, junto con contraseñas fuertes y autenticación de dos factores (2FA), puede ayudar a prevenir el acceso no autorizado.

NFC

- El sistema de detección de proximidad cercana (< 20cm) permite la comunicación bidireccional entre dispositivos.

- Se utiliza ampliamente en tarjetas como tarjetas de negocio, de crédito e identificación.

- Esta tecnología de comunicación inalámbrica es un subconjunto de RFID (opera a un rango más cercano) y funciona mediante la inducción electromagnética.

La aplicación NFC (Comunicación de Campo Cercano) en Flipper Zero permite al dispositivo interactuar con otros dispositivos u objetos habilitados para NFC.

NFC es una tecnología de comunicación inalámbrica que facilita la transferencia de datos a corta distancia entre dispositivos al acercarlos. Opera a una frecuencia de 13.56 MHz y se utiliza comúnmente para pagos sin contacto, sistemas de control de acceso e intercambio de datos.

La funcionalidad de la aplicación NFC en Flipper Zero es bastante versátil. Los usuarios pueden utilizarla para clonar tarjetas NFC, simulando la funcionalidad de una tarjeta específica sin necesidad de tener la tarjeta real. Esto es especialmente útil en situaciones donde llevar múltiples tarjetas es incómodo o impráctico.

Además, la aplicación NFC de Flipper Zero puede usarse para automatizar tareas mediante etiquetas NFC. Los usuarios pueden programar acciones o comandos en una etiqueta NFC, como lanzar aplicaciones específicas, ajustar configuraciones del dispositivo o activar una serie de tareas.

Simplemente acercando el Flipper Zero a una etiqueta NFC programada con la acción deseada, los usuarios pueden ejecutar rápidamente la tarea designada.

Métodos de prevención de interceptación FZ NFC

- Usa una funda bloqueadora de NFC: Esta funda está diseñada para bloquear la señal NFC, de manera similar a una cartera bloqueadora de RFID. Al usar una funda bloqueadora de NFC, puedes prevenir que los lectores NFC accedan a la información almacenada en tu dispositivo habilitado para NFC.

- Utiliza dispositivos que soporten estándares NFC cifrados: Asegúrate de que los dispositivos habilitados para NFC, como teléfonos móviles, utilicen cifrado para proteger las comunicaciones NFC. Busca dispositivos que empleen tecnología SE (Secure Element) o HCE (Host Card Emulation), las cuales ofrecen características de seguridad adicionales.

- Utiliza contraseñas y PINs fuertes: Si tu dispositivo habilitado para NFC requiere autenticación, como un PIN o contraseña, asegúrate de usar una contraseña o PIN fuerte que sea difícil de adivinar. Evita usar contraseñas simples o fácilmente predecibles, como tu fecha de nacimiento o una secuencia de números.

- Utiliza contraseñas y PINs fuertes: Si tu dispositivo habilitado para NFC requiere autenticación, como un PIN o contraseña, asegúrate de usar una contraseña o PIN fuerte que sea difícil de adivinar. Evita usar contraseñas simples o fácilmente predecibles, como tu fecha de nacimiento o una secuencia de números.

Infrarojos

- Principalmente utilizados para controles remotos (televisores, aire acondicionado).

- Las señales infrarrojas pueden ser captadas y almacenadas a través del detector de infrarrojos.

- Las señales también pueden ser emuladas utilizando el blaster de infrarrojos.

- Los dispositivos pueden admitir el estándar de infrarrojos universal, que es independiente de la plataforma.

La aplicación de infrarrojos en el Flipper Zero es una característica que permite al dispositivo interactuar con dispositivos que utilizan luz infrarroja (IR) para enviar comandos, como televisores, aires acondicionados, sistemas multimedia y más.

Ofrece una manera conveniente de controlar estos dispositivos usando el Flipper Zero como un control remoto universal.

La aplicación de infrarrojos en Flipper Zero ofrece varias funcionalidades, entre ellas la capacidad de usar controles remotos universales. El Flipper Zero tiene un diccionario de protocolos y fabricantes conocidos almacenado en su tarjeta microSD.

Iterando sobre este diccionario, el Flipper Zero puede enviar el mismo comando a todos los fabricantes conocidos, lo que se conoce también como un ataque de fuerza bruta. Este proceso toma unos segundos y permite al Flipper Zero enviar señales a una amplia gama de dispositivos.

Otra funcionalidad de la aplicación de infrarrojos en Flipper Zero es la capacidad de aprender y guardar nuevos controles remotos. Flipper Zero puede leer y guardar señales de controles remotos infrarrojos. Cada botón de un control remoto se guarda por separado, permitiendo a los usuarios programar fácilmente el Flipper Zero con los comandos que necesitan.

Métodos de prevención de interceptación infrarroja Flipper Zero

Uso de cifrado

La protección de las transmisiones de datos a través de Sub-GHz previene que el Flipper Zero intercepte y descodifique los datos cifrados.

- Ejemplos de cifrados Sub-GHz incluyen AES (Advanced Encryption Standard), SHA (Secure Hash Algorithm), ECC (Elliptic Curve Cryptography), entre otros.

- Estas soluciones de cifrado utilizan algoritmos de cifrado simétrico, funciones de hash criptográfico y criptografía de clave pública para evitar interceptaciones.

Autentificación

Los métodos de autenticación, como los mencionados PSK (Pre-Shared Keys), ayudan a asegurar que solo las partes autorizadas puedan acceder a las transmisiones infrarrojas.

Conexión segura

Asegurar que la transmisión infrarroja se realice a través de una conexión de red segura (como una WPA o conexión física) protege la señal contra manipulaciones por parte de dispositivos como el Flipper Zero.

Aplicaciones

Las aplicaciones de Flipper Zero son herramientas de código abierto para hackear, clonar y analizar varios tipos de protocolos de comunicación inalámbrica, así como características que permiten a los usuarios controlar y manipular dispositivos electrónicos de forma remota.

WiFi Marauder (requiere módulo Wi-Fi v1 o ESP32)

Recientemente hemos podido ver como instalar WiFi Marauder en una tarjeta ESP32:

Más sobre ./voidNull

- 📖 Aprende todos sobre los comandos de GNU/Linux en nuestro Diccionario "De la A a la Z: Los comandos de GNU/Linux"

- 💪 ¡Forma parte de la Comunidad de ./voidNull!

- 🤖 Disfruta de todos nuestros Cursos sobre Ansible, Proxmox, Home Assistant entre otros.

- 📩 Mantente actualizado con lo último en GNU/Linux y Software Libre. Recibe nuestra Newsletter mensual.

Comentarios